Создание правильно продуманных правил AppLocker это безо всякого сомнения хорошо. Автоматическое создание и последующие корректировки созданных правил – еще лучше. Но ведь благодаря обычному созданию правил вы не сможете узнать о том, какие программные продукты в том или ином отделе чаще всего используются, какие версии программных продуктов востребованы вашими сотрудниками, соблюдаются ли у вас условия лицензионных соглашений программного обеспечения и так далее. Порой такие нюансы знать крайне важно и, как правило, хотелось бы иметь возможность собирать такие аналитические данные, не прибегая к использованию стороннего программного обеспечения.

Создание правильно продуманных правил AppLocker это безо всякого сомнения хорошо. Автоматическое создание и последующие корректировки созданных правил – еще лучше. Но ведь благодаря обычному созданию правил вы не сможете узнать о том, какие программные продукты в том или ином отделе чаще всего используются, какие версии программных продуктов востребованы вашими сотрудниками, соблюдаются ли у вас условия лицензионных соглашений программного обеспечения и так далее. Порой такие нюансы знать крайне важно и, как правило, хотелось бы иметь возможность собирать такие аналитические данные, не прибегая к использованию стороннего программного обеспечения.

Хорошая новость заключается в том, что вы можете собирать некоторую информацию от ваших пользователей штатными средствами, то есть, как говорится, прямо «из коробки». Ведь технология AppLocker славится тем, что она предназначена не только для реализации возможности блокировки доступа пользователей к тому или иному приложению. В ней еще можно выделить некий механизм аудита, который позволит вам полноценно воспользоваться возможностями данной технология при реализации различных сценариев. Так значит, далее в этой статье вы узнаете о нескольких сценариях, в которых Microsoft предлагает вам использовать технологию AppLocker, будет рассказано о методе отслеживания работающих на пользовательских компьютерах приложений, о том, как можно воспользоваться возможностями аудита и, естественно, мы с вами посмотрим на то, как это все работает. И начинать мы будем с

Основных сценариев применения политики AppLocker

Microsoft изначально предлагает применять гибкие возможности данной технологии ограничения использования программных продуктов в следующих ключевых сценариях:

- Учет приложений. Смотрите, какая может возникнуть ситуация. Возможно, вам нужно будет смоделировать и применить специфическую политику, предназначенную для, так называемой, стандартизации программного обеспечения, используемого в каждом подразделении компании. Следовательно, перед вами может встать необходимость получения данных фактического использования программных продуктов. Или же, например, в компании может внедряться новая политика безопасности, на основании которой должны определиться используемые в компании программные продукты. В связи с этим вы должны знать, на каких компьютерах и в какое время используются те или иные проинсталлированные программы. Все это реально реализовать средствами лишь одного AppLocker-а. Функциональные возможности данной технологии предусматривают применение своих политик исключительно в режиме аудита, при помощи которого вы можете фиксировать все действия, связанные с доступом к приложениям в журналы событий. Даже, если говорить точнее, то фиксировать это все будете не вы, а сбор данных производится автоматически средствами AppLocker, а вам уже, в свою очередь, потом нужно будет просто проанализировать полученные результаты;

- Соответствие лицензиям. В целях обеспечения исключения проблем с юридической точки зрения, в компании может быть жестко установлено (да и должно так быть, по большому счету) правило использования исключительно лицензионных программных продуктов. Поэтому вы должны определять нелицензионные продукты и исключать возможность использования такового программного обеспечения своим пользователям. Другой случай: лицензия на используемый продукт может быть отозвана, либо просто срок ее действия может истечь, и вам в таком случае следует позаботиться о том, чтобы пользователи более не использовали такой продукт. И вот, ввиду того, что AppLocker позволяет вести учет приложений, вы тем самым можете определить программные продукты, соответствующие лицензионным соглашениям и согласно этим соглашениям ограничить их использование должным образом. Помимо этого, вам предоставляется возможность упразднить использование нелицензионных продуктов;

- Защита от нежелательных программ. С каждым днем выходят новые программные продукты. Обычный пользователь вряд ли будет задумываться над тем, можно ли доверять этому приложению, и не было ли оно специально создано злоумышленником для хищения данных. Следовательно, ввиду того, что за наличием вредоносных программных продуктов на клиентских компьютерах необходимо следить именно вам, вы должны быть уверены в том, что с легкостью можете устранить эту проблему. Как я уже писал в предыдущих статьях этого цикла, благодаря мощным возможностям AppLocker вы можете создавать исключения из разрешающих правил согласно условиям спланированных для групп ваших пользователей. Однако тут нужно помнить, что если такое приложение не было указано явным образом по его издателю, пути установки или хэшу файла, попытка выполнения такого приложения однозначно завершается неудачей;

- Улучшение управляемости. Всегда может возникнуть такая ситуация, когда ввиду каких-либо причин определенное приложение может резко прекратить поддерживаться организацией. Скажем, нашли лучшую альтернативу или еще что-то. Поэтому, вам нужно будет запретить пользователям работать с такой программой. Другой случай: для приложения выходит обновление и его версионность изменяется. Вам нужно быстро среагировать и разрешить его пилотное использование только определенной группе пользователей. Или, например, для определённых программных продуктов доступ должен быть только у небольшой группы пользователей, а остальные попросту не должны запускать такие программы. Как вы прекрасно знаете, настроенные политики ограничений AppLocker всегда можно редактировать и развертывать средствами групповой политики, что считается самым удобным средством централизованного управления настройками рабочих станций. Между прочим, можно использовать политики AppLocker в сочетании с политиками ограниченного использования программ, что позволяет обеспечить управление приложениями оптимальным образом. Для лучшего управления изменениями в политике приложений, вы всегда можете изменить существующие политики и протестировать соответствие их работы с ожидаемыми результатами;

- Стандартизация программного обеспечения в организации. Во многих организациях можно найти таких сотрудников, которые совместно используют один компьютер. Нет ничего странного, даже в том, что они могут использовать различный набор программных продуктов для выполнения своих должностных обязанностей. Следовательно, перед вами может встать задача, связанная с предоставлением отдельному пользователю или, скажем, небольшой группе пользователей, доступа к определенному приложению, однако, доступ к которому должен быть запрещен другим пользователям. В конце концов, вам может понадобиться управлять доступом к конфиденциальным данным через использование приложений, что также является важной задачей. Именно благодаря технологии AppLocker, вы можете настроить политики таким образом, чтобы разрешить выполнение только поддерживаемых или утвержденных приложений на определенных компьютерах. Эта возможность обеспечивает более единообразное развертывание приложений.

Практически с каждой из этих ситуаций вы могли сталкиваться на своем производстве, а использование данной технологии позволит вам избавиться от многих проблем и автоматизировать свою работу оптимальным образом.

Так что же нам дает аудит и как его настраивать?

Для начала давайте вспомним: что вообще в ключе информационных технологий представляет собой аудит. Согласно одному из официальных определений, аудит представляет собой методическое рассмотрение и анализ действий, которые могут повлиять на безопасность системы. Иначе говоря, это некий набор определенных функциональных возможностей и системных служб, благодаря которым системным администраторам предоставляется возможность регистрировать и анализировать различные события, которые тем или иным образом соответствуют выбранным действиям, которые могут быть связаны с безопасностью системы и компании в целом.

Как видно из описанных выше сценариев, для решения некоторых задач также следует выполнять некоторый анализ, который позволит вам эффективнее решать различные бизнес-задачи. Например, если нас интересует определение приложений, которые активно используются в организации, следует выполнить некий аудит, который в будущем может оказать неоценимую помощь при создании новых правил AppLocker. Образно говоря, в следующем примере нам необходимо будет сделать так, чтобы когда пользователь запустит приложение, на которое будет распространяться правило AppLocker, сведения об этом приложении были добавлены в журнал событий AppLocker для последующего анализа. Следовательно, для реализации такой задачи должны быть выполнены следующие действия: создаются правила по умолчанию (было сделано еще в первой статье этого цикла), производится автоматическое создание правил и после этого настраивается политика AppLocker только для аудита. Помимо этого, будет протестировано генерирование событий доступа к приложениям. Естественно, далее в этой статье будет рассматриваться все тот же объект групповой политики «Правила AppLocker для пользователей», с которым выполнялись работы в предыдущих статьях настоящего цикла.

Между прочим, среди всех правил, которые создаются по умолчанию, также присутствует правило, позволяющее запускать локальным администраторам любые файлы. Его нужно удалить, не забудьте. Посмотрим еще раз на сгенерированные правила. Более того, в предыдущей статье автоматически было создано много правил AppLocker. Они должны распространяться на приложения, которые установлены в папки %ProgramFiles%. По этой причине сейчас просто необходимо удалить еще одно правило, и я хотел бы объяснить почему. Ранее были созданы правила по умолчанию, а после этого при автоматическом создании правил AppLocker была выбрана папка Program Files. Следовательно, сейчас в коллекции Исполняемых правил можно обнаружить одно постороннее правило. Смотрите, при создании правил по умолчанию добавляется правило пути, которое разрешает выполнение любого EXE-файла во всей папке Program Files. Как я уже упоминал, это правило добавляется по той причине, чтобы пользователям было разрешено выполнение любых приложений из этой папки. Ввиду того, что это правило уже отчасти дублируется теми правилами, которые автоматически были созданы ранее, следует это правило удалить, чтобы обеспечить выполнение более конкретной политики. Имя этого правила по умолчанию — (Правило по умолчанию) Правило Microsoft Windows Program Files. Следовательно, удаляем его. Теперь можно переходить к настройке аудита и анализу собранных событий.

Настройка аудита правил AppLocker и анализ собранных данных

Сейчас перед нами стоит задача, связанная с проведением аудита. Стоит отметить, что после создания правил AppLocker, в каждой коллекции правил можно задать для параметра применения значение «Принудительное применение правил» (Enforce Rules) или «Только аудит» (Audit only). По умолчанию выбрано действие «Не задано», и это означает, что выполняются все правила, которые присутствуют в соответствующей коллекции правил в том случае, если в связанных объектах групповой политики для этой коллекции не было указано другого значения.

Напомню еще раз: если для параметра применения политики AppLocker установлено значение «Принудительное применение правил», то в таком случае применяются все правила коллекции и выполняется аудит всех событий. Если же для параметра применения политики AppLocker задано значение «Только аудит», то в таком случае правила только оцениваются, но все события, созданные в результате этой оценки, записываются в журнал AppLocker. Вот это нас сейчас и интересует. То есть, в данном примере будут оцениваться приложения.

При работе с аудитом правил AppLocker следует обратить внимание на то, что для коллекции правил DLL режим аудита у Microsoft не предусмотрен. Это обуславливается тем, что все правила DLL применяются к конкретным приложениям. А ввиду того, что доступ к приложениям напрямую настраивается в коллекции исполняемых правил, перед развертыванием правил DLL в производственной среде необходимо проверить результат их применения на тестовых машинах. В противном случае, результаты ваших действий могут быть совершенно непредсказуемыми.

Теперь осталось настроить политики исполняемых правил AppLocker только для аудита. Для этого в редакторе управления групповыми политиками перейдите к узлу «AppLocker», вызовите контекстное меню и выберите опцию «Свойства» (Properties). В отобразившемся диалоговом окне свойств AppLocker, находясь на вкладке «Применение» (Enforcement) от вас требуется установить флажок «Настроено» (Configured) напротив тех коллекций правил, для которых следует проводить аудит (как в данном примере, это выполняется только для коллекции правил исполняемых файлов), а затем из соответствующего раскрывающегося списка необходимо выбрать опцию «Только аудит» (Audit only), как показано на следующей иллюстрации. Естественно, после выполнения всех этих задач следует сохранить внесенные изменения.

Рис. 1. Настройка аудита для коллекции исполняемых правил

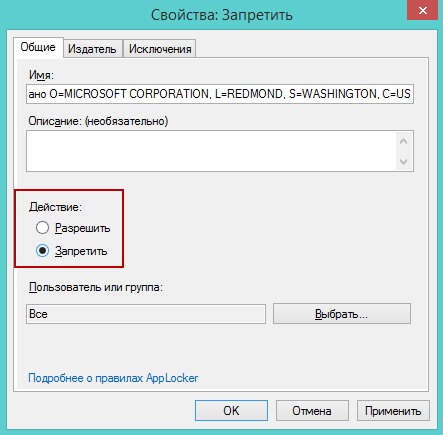

Исключительно для примера сейчас отредактируем несколько правил, на которых будем тестировать аудит. Например, пусть одно из таких правил будет правило для программы Microsoft Office One Note. То есть, следует открыть диалоговое окно свойств созданного ранее правила, а затем на вкладке «Общие» (General), в группе «Действие» (Action), как видно ниже, разрешающее правило сделать запрещающим.

Рис. 2. Изменение действия созданного ранее правила AppLocker

Теперь, перед сбором информации осталось лишь обновить подлежавшие изменениям параметры политики при помощи команды gpupdate с параметром /force и начинать проверять системные журналы.

Сейчас исключительно в качестве теста несколько раз будут открываться различные приложения, установленные на текущем компьютере, чтобы потом можно было попробовать проанализировать журналы AppLocker в окне оснастки «Просмотр событий».

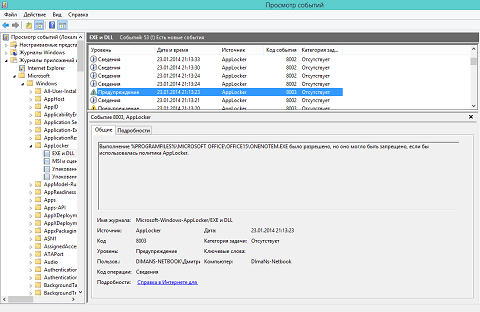

Для начала анализа следует открыть оснастку «Просмотр событий» (Event Viewer) и сразу перейти к журналу «Журналы приложений и службMicrosoftWindowsAppLockerEXE и DLL» (Application and Services LogsMicrosoftWindowsAppLockerEXE and DLL). Здесь можно обнаружить несколько событий со следующими кодами:

- Информационное событие 8001. Свидетельствует о том, что политика AppLocker была успешно применена на этом компьютере. Здесь все понятно без каких-либо дополнительных разъяснений, она применилась и все;

- Информационное событие 8002. Это событие указывает на то, что в данном случае, выполнение определенного EXE- либо DLL-файла разрешены, согласно с распространяемым правилом AppLocker;

- Событие-предупреждение 8003. В свою очередь, данное событие указывает на то, что выполнение определенного файла на данный момент разрешается, однако, в случае применения политики AppLocker, его выполнение будет запрещено. Это означает, что как только будет распространяться данное запрещающее правило не в режиме аудита, пользователь более не сможет использовать такое приложение. В том случае, если бы не использовался режим аудита, мы бы сейчас видели событие уровня «ошибка» под номером 8004.

Как видно на следующей иллюстрации, сразу при открытии One Note сформировался лог, по которому видно когда пользователь попытался открыть приложения и то, что в случае принудительного применения правил он получил бы отказ. Таким образом, включив пилотное применение правил AppLocker в режиме аудита вы можете для себя собрать аналитические данные по используемым в компании приложениям.

Рис. 3. Анализ сгенерированных событий

Получается, что запустив применение политики AppLocker в режиме аудита, через какой-то определенный промежуток времени, например, через неделю, вы можете полностью определиться с приложениями, которые действительно востребованы пользователями во время рабочего времени. Помимо этого, если вы будете настраивать правила AppLocker, которые вскоре будут пилотно внедряться в вашу производственную среду, но пока еще эти правила AppLocker распространяются на тестовых машинах, вы можете удостовериться в том, что все ваши наборы правил работают так как вы задумали и их работа не вызывает никаких посторонних сбоев.

Заключение

В этой статье были рассмотрены очередные нюансы, связанные с использованием технологии AppLocker. Вы узнали об основных сценариях применения данной технологии, а также об аудите создаваемых правил. На примере было продемонстрировано то, каким образом можно настроить аудит и проанализировать активность ваших пользователей по отношению к установленным на их компьютерах приложениям. В следующей статье мы с вами продолжим знакомиться с этой технологией и вы узнаете о некоторых хитростях, связанных с этой технологией и еще будут рассмотрены несколько примеров ее использования.