Безопасность входящего и исходящего сетевого трафика представляет собой важную составляющую обеспечения безопасности как отдельно взятой клиентской операционной системы, которая входит в рабочую группу домашнего пользовательского окружения, так и корпоративных рабочих станций, работающих в доменной среде. И специально для того, чтобы защитить вероятные уязвимости, связанные с «узкими местами», и поставить в своей эшелонированной защите стену между конечным компьютером и сетью Интернет, принято использовать брандмауэры (которые также известны как файрволлы).

Безопасность входящего и исходящего сетевого трафика представляет собой важную составляющую обеспечения безопасности как отдельно взятой клиентской операционной системы, которая входит в рабочую группу домашнего пользовательского окружения, так и корпоративных рабочих станций, работающих в доменной среде. И специально для того, чтобы защитить вероятные уязвимости, связанные с «узкими местами», и поставить в своей эшелонированной защите стену между конечным компьютером и сетью Интернет, принято использовать брандмауэры (которые также известны как файрволлы).

Я более чем уверен, что вы знаете о том, что собой представляют различные брандмауэры (существуют как аппаратные, так и программные корпоративные межсетевые экраны, включая управляемые коммутаторы, сетевые фильтры сетевого уровня, шлюзы сеансового уровня и прикладного уровня, межсетевые экраны с динамической фильтрацией пакетов, а также обыкновенные клиентские брандмауэры), каково их назначение (как известно, они блокируют траффик, который не был разрешен явным образом), а также о том, что многие вендоры разрабатывают свои брандмауэры и даже интегрируют их в свои антивирусные системы (к таковым можно отнести брандмауэры от Zone Alarm, Comodo, Online Armor Free Firewall, Outpost Firewall и многие другие).

Начиная с этой статьи, я хотел бы остановиться на работе с таким штатным брандмауэром операционных систем от корпорации Microsoft, как «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security), и последовательно рассмотреть несколько довольно интересных сценариев. Некоторые нюансы, связанные с этим брандмауэром, уже были рассмотрены мною в статье «Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности», поэтому на некоторых очевидных моментах останавливаться попросту нет никакого смысла. Однако в этой статье, как понятно из ее заголовка, будут рассматриваться простые вещи, связанные с созданием и использованием конкретных правил. Итак,

Правила для программы

Более чем очевидно, что конечные пользователи за все время, проводимое за компьютерами, работают с тем или иным программным обеспечением. В наше время чуть ли не каждый продукт в той или иной степени связан с локальными или глобальными сетями и работает с трафиком. Стандартной практикой в большинстве компаний, которые уделяют должное внимание безопасности, представляет собой процедура блокирования всего неавторизованного трафика для прослушивания портов TCP и UDP.

В случае с клиентскими операционными системами и приложениями, которые принимают входящий трафик, пользователям по умолчанию выводится диалог, информирующий о том, что определенный запрос был заблокирован и пользователю следует предпринять какие-либо меры, а в случае же с серверными операционными системами никакого диалога не будет выводиться. Следовательно, если пользователи работают с какой-то специфической программой, которая должна получать трафик, для нее должно быть создано отдельное правило в брандмауэре Windows.

Правилами для программы являются практически такие же правила, которые разработчики программного обеспечения самостоятельно генерируют при инсталляции программного продукта. Другими словами, как я уже писал в упомянутой выше статье, этот тип правил служит для создания отдельного правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. То есть при его создании вы не ограничиваетесь определенными портами, о существовании которых можете и не знать. Именно по этой причине данный тип правила для большинства людей может оказаться самым полезным и актуальным, так как далеко не каждый пользователь (и иногда администратор) имеет точное представление о том, какие именно порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл.

Давайте посмотрим, как именно создается этот тип правила. Исключительно для примера, все следующие сценарии будут создаваться в оснастке редактора управления групповыми политиками отдельного объекта GPO «Правила брандмауэра», который будет в тестовых целях связан со всем доменом фиктивной компании. Помимо данной оснастки, естественно, также можно использовать оснастку «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security), для вызова которой следует лишь запустить файл wf.msc. Итак, для создания такого правила достаточно выполнить следующие действия:

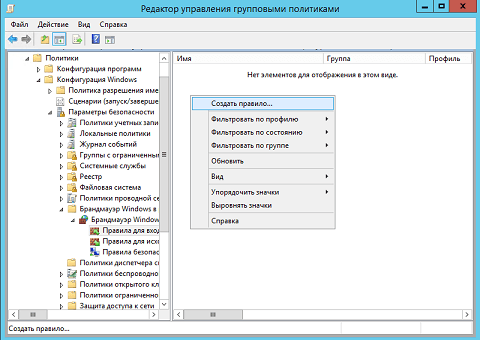

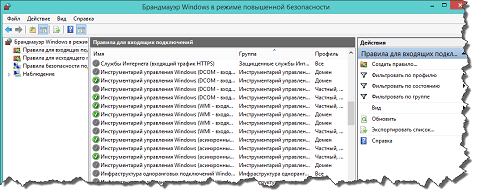

- В оснастке редактора управления групповыми политиками следует перейти к узлу Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиБрандмауэр Windows в режиме повышенной безопасностиБрандмауэр Windows в режиме повышенной безопасностиПравила для входящих подключений (Computer ConfigurationPoliciesWindows SettingSecurity SettingsWindows Firewall with Advanced SecurityWindows Firewall with Advanced SecurityInbound Rules);

- В области сведений вызовите контекстное меню и оттуда выберите команду «Создать правило» (New Rule), как показано на следующей иллюстрации:

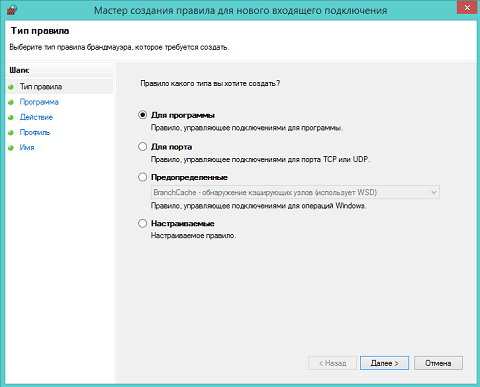

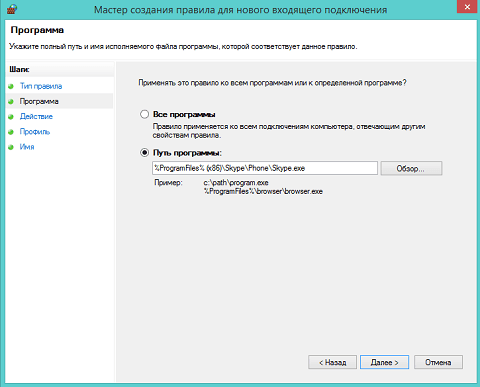

Рис. 1. Начало создания правила для входящих подключений - На первой странице отобразившегося мастера создания правила для нового входящего подключения – «Тип правила» (Rule Type) вам предоставляются возможности выбора типа создаваемого правила. Так как изначально запланировано создать правило для программы, можно не выполнять каких-либо действий, а просто оставить переключатель на опции «Для программы» (Program) и нажать на кнопку «Далее» (Next), как видно ниже:

Рис. 2. Выбор типа создаваемого правила для входящих подключений - Попав на страницу «Программа» (Program), вам следует указать путь к исполняемому файлу, для которого создается само правило. Например, в данном случае запретим все входящие подключения для программы «Skype», то есть в текстовом поле «Путь программы» (This program path) будет указано «C:Program Files (x86)SkypePhoneSkype.exe» (естественно, если у вас проинсталлированы 64-разрядные операционные системы не у всех пользователей и нужно указать путь к программе, расположенной в традиционной папке %Program Files%, нужно будет создать идентичное правило, но с другим путем). Данную страницу мастера видно на следующей иллюстрации:

Рис. 3. Добавление пути к установленному программному продукту

Теперь на следующей странице мастера, которая называется «Действие» (Action), следует указать требуемое действие для создаваемого вами правила. Как я уже писал в упомянутой выше статье, на данной странице вы можете найти три основных действия для брандмауэра Windows, а именно:- Разрешить подключение (Allow the Connection). При выборе данного действия вы разрешаете все подключения, которые соответствуют критериям, указанным на всех предыдущих страницах мастера;

- Разрешить безопасное подключение (Allow the connection if it is secure). Это значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Об этом типе действия в данной статье говориться не будет, так как более подробную информацию вы сможете прочитать из соответствующего объемного цикла статей;

- Блокировать подключение (Block the connection). В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют указанным вами ранее критериям. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

В данном примере исключительно для того, чтобы результат сразу же был заметен, входящий трафик для указанного приложения будет запрещаться, а это означает, что переключатель должен быть установлен на последней опции, то есть «Блокировать подключение» (Block the Connection);

- На странице «Профиль» (Profile) выбирается интересующий в данном случае профиль. В этом примере, как и во всех остальных примерах из данной статьи, будет выбираться профиль «Доменный» (Domain);

- На последней странице данного мастера, которая называется «Имя» (Name), достаточно только указать имя для создаваемого правила. В случае необходимости будет крайне полезно, если вы в соответствующее поле добавите подробное описание своего правила, однако так как в данной статье рассматривается тестовая среда, в описании нет нужды. А само правило будет названо «Skype x86 on 64 OS». По завершению выбора опций для всех страниц мастера следует нажать на кнопку «Готово» (Finish);

- Теперь осталось повторить идентичные действия, но для исходящих правил брандмауэра Windows.

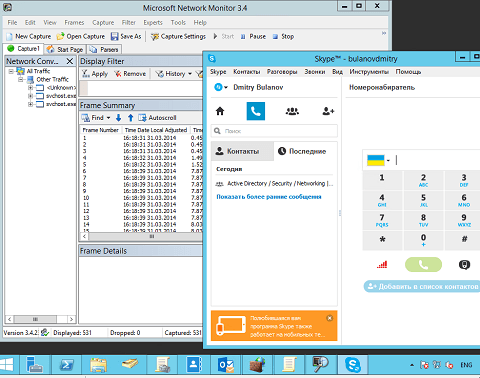

Осталось проверить полученные результаты. Для дополнительного тестирования может оказать неоценимую помощь сниффер. То есть следует открыть тестируемое приложение и попробовать получить данные. В результате, как вы видите на следующей иллюстрации, приложению не удалось подключиться к сети, а также после активации таких правил прекратил передаваться трафик. Следовательно, все получилось:

Рис. 4. Результат применения правила брандмауэра Windows

Права для порта

Приложениями может все не ограничиться. В том случае, если у вас пользователи могут использовать несколько различных приложений, которые получают трафик по определенному порту, можно не заморачиваться с правилами для каждого приложения, а просто ограничить пользовательский трафик для конкретных портов TCP или UDP и использовать только те порты, которые реально будут востребованы вашими корпоративными приложениями. Такой метод в некоторой степени спасет вас от определенного количества атак извне.

На этот раз будет продемонстрирован пример блокировки TCP порта 110, который, как вы знаете, отвечает за прием почты, – протокол Post Office Protocol v3, POP3. Выполняются такие действия:

- В редакторе управления групповыми политиками следует перейти к тому же узлу, что и в предыдущем примере, а затем из контекстного меню области сведений выбрать команду «Создать правило» (New Rule), как было показано на первой иллюстрации;

- На этот раз на странице «Тип правила» (Rule Type) вам нужно установить переключатель на опцию «Для порта» (Port) и перейти к следующей странице;

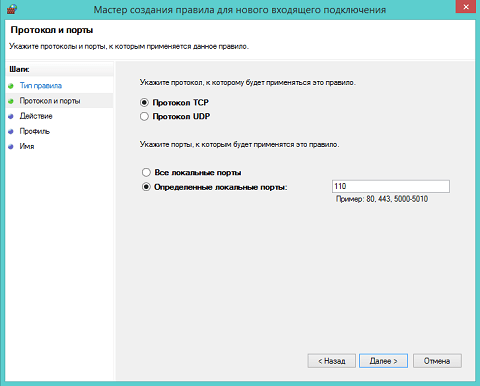

- Как видно на следующей иллюстрации, после выбора указанной на предыдущем шаге опции вы перейдете на страницу «Протокол и порты» (Protocols and Ports), где вам нужно в первом управляющем элементе «Укажите протокол, к которому будет применяться это правило» (Does the rule apply to TCP or UDP) выбрать тип протокола (UDP либо TCP), например, «Протокол TCP» (TCP), а в группе параметров, отвечающих за определение портов, нужно установить переключатель на опцию «Определенные локальные порты» (Specific local ports) и в соответствующем текстовом поле указать номер порта – 110;

Рис. 5. Определение блокируемых портов - На странице определения действия для правила вам нужно точно так же, как и в предыдущем примере, установить переключатель на опцию «Блокировать подключение» (Block the Connection), а затем переходить к следующей странице мастера;

- На странице «Профиль» (Profile) так же выбирается необходимый профиль, например, доменный. Затем можно двигаться дальше;

- Последняя страница, страница «Имя» (Name), на которой осталось указать имя для создаваемого правила, например, «Blocking 110 Port», и сохранить новое правило;

- Как и в предыдущем примере, далее создается идентичное правило для исходящих подключений.

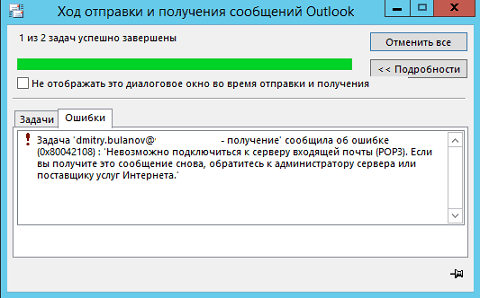

Еще одна проверка. Для этого запускаем почтовый клиент и попробуем принять новую почту. Как вы видите на следующей иллюстрации, при попытке получения почтовой корреспонденции при помощи POP3 должна вывалиться следующая ошибка:

Рис. 6. Попытка получения новой почты

Предопределенные правила

Разработчики операционных систем Windows, естественно, знают о различных сценариях, которые могут быть востребованы системными администраторами в корпоративной среде для реализации той или иной функциональной возможности. Именно по этой причине брандмауэр Windows в режиме повышенной безопасности включает в себя ряд предопределенных правил, которые можно в любой момент включить для полноценной работы такой функциональной возможности, как, скажем, BranchCache, для общего доступа к проигрывателю Windows Media по сети или через сеть Интернет, для удаленной работы с инструментарием управления Windows, удалённого управления брандмауэром, журналом событий, службами, назначенными заданиями или целой операционной системой. Обо всем этом в корпорации Microsoft уже подумали за вас, и для включения той или иной возможности нужно всего лишь, грубо говоря, нажать на несколько кнопок.

Как вы скорее всего помните, такое средство отладки неисправностей, связанных с функциональными возможностями групповой политики, как «результирующая групповая политика», требует, чтобы на клиентском компьютере была запущена и работала служба инструментария управления Windows, то есть WMI. Также будет неплохо, если и во входящих правилах брандмауэра Windows будет включена возможность использования инструментария WMI. Как же можно быстро сгенерировать такое правило?

- В очередной раз в уже открытом требуемом узле редактора управления групповыми политиками следует из контекстного меню области сведений вызвать команду, отвечающую за создание нового правила для входящих подключений брандмауэра Windows в режиме повышенной безопасности;

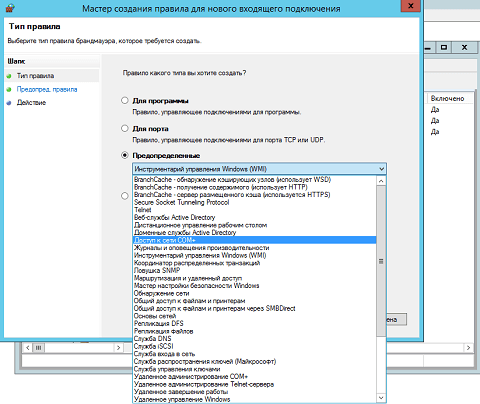

- На странице выбора типа правила в этом случае следует остановиться на опции «Предопределенные» (Predefined), где из раскрывающегося списка вы можете сразу выбрать требуемый тип правила. Например, как видно в данном примере, нужно остановить свой выбор на правиле «Инструментарий управления Windows (WMI)» (Windows Management Instrumentation (WMI)). Между прочим, невозможно не заметить (см. иллюстрацию ниже), что таких предопределенных правил более 40 разновидностей. После выбора требуемого предопределенного правила можно смело нажимать на кнопку «Далее» (Next);

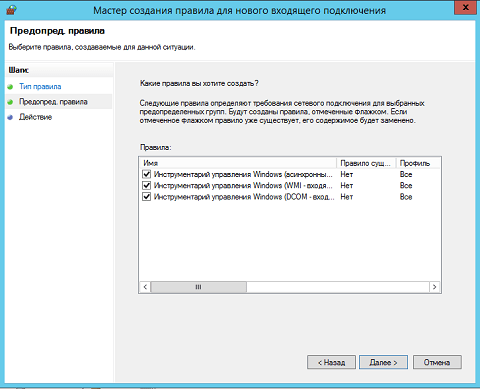

Рис. 7. Выбор предопределенного правила брандмауэра Windows - На новой странице – странице «Предопред. правила» (Predefined Rules) вы можете выбрать правила, которые операционная система Windows посчитает необходимыми для реализации выбранного вами действия. Например, как видно на следующей иллюстрации, чтобы добавить исключения для инструментария управления Windows, вам нужно создать правила для асинхронного входящего трафика, а также для входящего трафика WMI и DCOM. Установив флажки на создаваемых правилах, можно переходить к следующей странице мастера:

Рис. 8. Включение создаваемых правил - В случае с предопределенными правилами на последней странице мастера создания правил для входящего подключения вам следует выбрать не имя для создаваемых правил (оно ведь было определено на предыдущей странице мастера), а требуемое действия для всех создаваемых правил. Так как в этом случае нужно разрешить ходить трафику, выбирается действие «Разрешить подключение» (Allow the Connection), и после этого сами правила создаются.

Как видно на ниже, после обновления параметров групповой политики такие правила успешно создаются, и они будут фигурировать в оснастке «Брандмауэр Windows в режиме повышенной безопасности»:

Рис. 9. Созданные правила для WMI

Настраиваемые правила брандмауэра Windows

Помимо описанных ранее трех примеров, еще можно выделить несколько распространенных дополнительных типов создаваемых правил брандмауэра Windows, к которым можно отнести:

- Создание правила для конкретной системной службы;

- Создание правила для стороннего протокола;

- Применение правил только для избранных IP-адресов;

Рассмотрим еще эти три случая.

Создание правила для системной службы

Чтобы не делать длинного вступления к данному подразделу, просто скажу, что в следующей пошаговой инструкции вы узнаете о том, как можно запретить входящие подключения для службы Telnet. Для этого выполняются следующие действия:

- Из соответствующего узла редактора управления групповыми политиками вызывается мастер создания правил для нового входящего подключения;

- На первой странице мастера выбирается тип правила «Настраиваемые» (Custom), после чего можно переходить к следующей странице мастера;

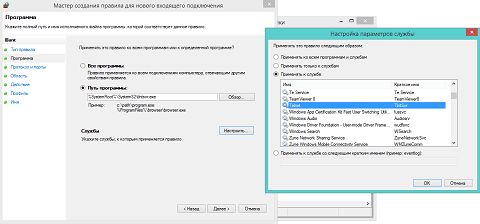

- Как вы сразу заметите, в этом случае страница «Программа» (Program) будет немного отличаться от одноименной страницы первого приведенного в этой статье примера, так как теперь, помимо основного переключателя между всеми установленными на компьютере программами и путем для определенной программы, еще можно найти кнопку, предназначенную для выбора используемой в правиле системной службы. Так как известно, что основная программа, отвечающая за telnet – это tlntsvr.exe, переключатель устанавливается на опцию «Путь программы» (This program path), а в текстовом поле вводится «%systemroot%system32tlntsvr.exe». Сразу отмечу, что эта программа может работать не только со службой telnet, поэтому, чтобы ограничить область применения правила в данном случае, придется воспользоваться соответствующей кнопкой для выбора служб, то есть кнопкой «Настроить» (Customize) из раздела «Службы» (Services). Как видно на следующей иллюстрации, по нажатию на эту кнопку перед вами отобразится новое диалоговое окно, при помощи которого вы можете выбрать сразу все возможные программы и службы, только все службы, указать конкретную службу или же выбрать несколько служб на основании указанных вами критериев. Обязательно учтите тот момент, что, как и в случае с остальными компонентами групповой политики, данный список позволяет вам выбирать только те службы, которые проинсталлированы на том компьютере, на котором создается объект групповой политики. Этот момент может оказаться очень важным при планировании и реализации самих объектов GPO. В данном примере устанавливаем переключатель на опцию «Применять к службе» (Apply to this service) и выбираем службу Telnet;

Рис. 10. Определение службы Telnet - Страница «Протокол и порты» (Protocols and Ports), по сути, может оставаться без изменений. То есть в качестве типа протокола остается любой протокол, что означает отсутствие возможности настроек локальных и удаленных портов. Естественно, как только вы перейдете на данную страницу, то заметите, что она значительно отличается от одноименной страницы, рассматриваемой в этой статье ранее, но к этим моментам мы еще вернемся в следующем подразделе;

- Очередная страница мастера – совершенно новая страница «Область» (Scope) – на данном этапе не подлежит изменениям, так как о ней будем говорить подробнее немного ниже. Сейчас же сразу переходим на следующую страницу;

- На уже знакомой по предыдущим примерам странице «Действие» (Action) выбирается требуемое действие. Так как в данном примере стоит задача, связанная с блокировкой входящих подключений по Telnet, здесь переключатель устанавливается на опцию «Блокировать подключение»(Block the connection);

- Следующей страницей мастера будет страница «Профиль» (Profile), на которой принято выбирать профили, к которым будет применяться правило. В принципе, в этом примере устанавливаются флажки для всех трех профилей, после чего можно переходить к последней странице мастера;

- На странице «Имя» (Name) следует только указать имя создаваемого правила, например, «Telnet deny», и сохранить все изменения для нового правила брандмауэра Windows.

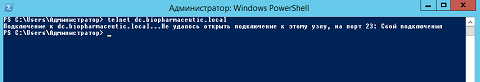

Настало время проверить, будет ли применяться такое правило должным образом. Для этого открывается окно командной строки и вводится telnet <имяTelnetсервера>. Как вы видите на следующей иллюстрации, у нас даже не дошло дело до ввода какой-либо простейшей команды вроде dir, то есть просмотр каталога. Сразу же при попытке подключения к telnet-серверу командная оболочка Windows PowerShell выдала ошибку, свидетельствующую о невозможности подключения к серверу при помощи 23-го порта.

Рис. 11. Ошибка подключения к Telnet-серверу

Создание правила для стороннего протокола

Помимо создания правил для системных служб, вы также можете создавать правила для специфических протоколов и портов. Как вы заметили на одной из первых иллюстраций, при помощи правил для порта вам предоставляется возможность выбрать один или несколько TCP/UDP портов. Но как быть, если вам нужно сгенерировать новое правило для входящего трафика для какого-либо постороннего протокола, например, ICMP, IGMI или L2TP? Для решения такой задачи, как и в случае с предыдущим примером, вам нужно воспользоваться возможностью создания настраиваемых правил брандмауэра Windows.

В следующем примере я продемонстрирую, каким образом можно заблокировать весь ICMP-v4-трафик. Итак:

- В редакторе управления групповой политикой из контекстного меню области сведений выберите опцию создания нового правила для входящих подключений;

- На первой странице мастера, как я уже упомянул выше, следует установить переключатель на опцию «Настраиваемые» (Custom) и перейти ко второй странице мастера;

- Здесь, на странице «Программа» (Program), так как согласно условиям поставленной выше задачи должен блокироваться весь входящий трафик для протокола ICMP-v4, достаточно установить переключатель на опции «Все программы» (All Programs) и нажать на кнопку «Далее» (Next);

- После того как вы перейдете на страницу «Порты» (Ports), вы сможете из первого раскрывающегося списка «Тип протокола» (Protocol Type) выбрать необходимый тип протокола. Обратите внимание на то, что в Microsoft сразу постарались существенно упростить многим администраторам жизнь, добавив наиболее распространенные, по мнению команды разработчиков брандмауэра Windows, протоколы транспортного уровня. К ним можно отнести:

- a. IPv6 Hop-by-Hop Option, он же HOPOPT, зарегистрированный под номером 0;

- Протокол управляющих сообщений, используемый для передачи сообщений об ошибках, Internet Control Message Protocol (ICMP-v4) под номером 1, который, собственно, нас интересует в данном случае;

- Протокол управления групповой передачей данных Internet Group Management Protocol – IGMP (номер 2);

- Протокол управления передачей TCP (номер 6);

- Протокол UDP (Протокол пользовательских дейтаграмм, номер 17);

- Протокол инкапсуляции IPv6 – номер 41;

- Протокол Routing Header for IPv6, который называется IPv6-Route и маркируется под номером 43;

- Следующий по порядку протокол – Fragment Header for IPv6 — IPv6-Frag, номер 44;

- Протокол туннелирования сетевых пакетов, Generic Routing Encapsulation, GRE, номер 47;

- Протокол управляющих сообщений для IPv6, IPv6-ICMP, номер 58;

- Протокол под номером 59 – No Next Header for IPv6, IPv6-NoNxt;

- Протокол IPv6-Opts (Destination Options for IPv6), номер 60;

- Протокол объединения группы маршрутизаторов в один виртуальный маршрутизатор и назначения им общего IP-адреса (VRRP) с номером 112;

- Сетевой протокол надёжной многоадресной передачи данных Pragmatic General Multicast (PGM), номер 113;

- А также последний предоставляемый в данном списке туннельный протокол, использующийся для поддержки виртуальных частных сетей, Layer Two Tunneling Protocol Version 3 (L2TP), номер 115.

Между прочим, по вполне понятным причинам, локальные и удаленные порты вы можете указывать только в том случае, если из списка выбирается либо протокол TCP, либо UDP. О возможных параметрах локальных TCP-портов, к которым относятся все специальные, динамические порты, а также IPHTTPS с сопоставителями конечных точек RPC, вы можете почитать в этой статье. Естественно, в данном раскрывающемся списке предоставлены далеко не все доступные протоколы (их более 140), и, если вам понадобится указать какой-то уникальный протокол, вы всегда можете из этого списка выбрать опцию «Настроить» (Custom) и в соответствующем текстовом поле указать номер (не наименование, а именно номер) требуемого протокола. Например, если вам нужно в правиле брандмауэра указать протокол RDP, вы просто вводите число 27.

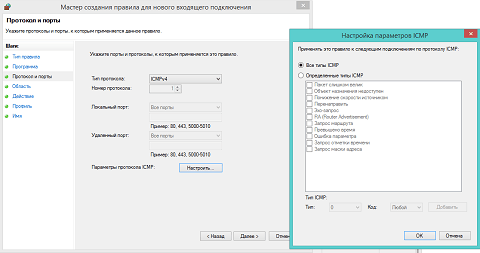

В данном примере следует из этого списка выбрать протокол ICMP-v4 и, если вы нуждаетесь в дополнительной настройке данного протокола, нажать в нижней части диалогового окна на кнопку «Настройка» (Customize). В отобразившемся диалоговом окне, как видно на следующей иллюстрации, вы можете выбрать определенные типы ICMP, которые будут применяться к вашему правилу. В нашем примере будут использоваться все типы, поэтому изменения вносить в текущем диалоговом окне не обязательно. После того как все изменения на данной странице мастера будут внесены, можно нажимать на кнопку «Далее» (Next);

Рис. 12. Страница протоколов и портов настраиваемого правила, а также диалоговое окно настройки параметров ICMP - Страница «Область» (Scope) в очередной раз пропускается, а на странице «Действие» (Action) в соответствии с поставленной задачей выбирается опция блокирования трафика;

- На последних двух страницах, страницах «Профиль» и «Имя» (Profile, Name), указываются профили (например, все), а также имя создаваемого правила, скажем, «Block ICMP-v4». После этого по нажатию на кнопку «Готово» (Finish) очередное правило будет создано.

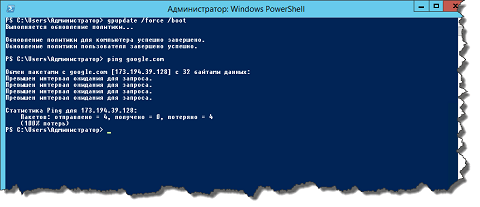

Осталось проверить, правильно ли будет применяться такое правило. Для этого достаточно открыть окно командной строки и попробовать «пропинговать» какой-то адрес. Как видно на следующей иллюстрации, мне не удалось этого сделать, что означает, что правило применилось без ошибок:

Рис. 13. Тестирование примененного правила брандмауэра Windows

Применение правил только для избранных IP-адресов

Последний тип правила брандмауэра Windows, который сегодня будет рассматриваться, связан с областью применения такого правила. Другими словами, если вам необходимо, чтобы часть правил брандмауэра Windows распространялась только на отдельную группу компьютеров, вам не обязательно создавать для этого несколько объектов групповой политики и связывать их с различными подразделениями или указывать для каждого такого объекта свою область применения. Вы можете просто создать в одном объекте GPO ряд правил, в которых будет указана своя область применения. Как это можно сделать?

В следующем примере будет продемонстрирована ситуация, в которой создается правило, блокирующее RDP-порт для компьютеров, локальные адреса которых входят в диапазон 10.1.1.112 – 10.1.1.130. Для создания такого правила нужно:

- Находясь в узле «Правила для исходящих подключений» (Outbound Rules) редактора GPME, вызвать мастер создания правила для нового входящего подключения;

- Как и в предыдущих двух описанных случаях из этого раздела, на первой странице мастера выбирается опция «Настраиваемые» (Custom), после чего можно нажимать на кнопку «Далее» (Next);

- Так как зачастую пользователи используют для подключения к удаленному рабочему столу по порту 3389 программу «Подключение к удаленному рабочему столу», на странице «Программа» (Program) желательно установить переключатель на опцию «Путь программы» (This program path) и в соответствующем текстовом поле ввести «C:WindowsSystem32mstsc.exe» без кавычек, а затем нажать на «Далее» (Next);

- На странице «Протокол и порты» (Protocols and Ports) следует из раскрывающегося списка «Тип протокола» (Protocol type) выбрать протокол TCP, а в раскрывающемся списке «Локальный порт» (Local port) оставить выбранной опцию «Все порты» (Specific Ports);

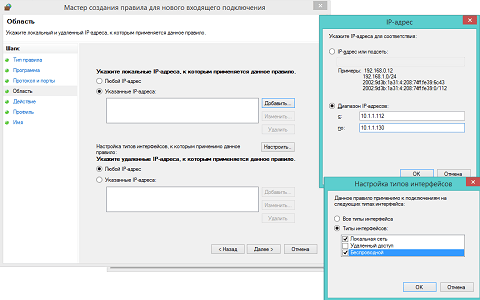

- Следующая страница – «Область» (Scope) – сейчас интересует нас больше всего. Как я успел упомянуть ранее, именно на этой странице мастера вы можете указать IP-адреса как для локальных, так и для удаленных компьютеров, на которые будут распространяться установленные в настоящем правиле ограничения.

- Здесь, как заметно на следующей иллюстрации, присутствуют два основных раздела для управления локальными и удаленными айпишниками. Учтите, что в том случае, если IP-адрес локального компьютера будет фигурировать в списке локальных адресов, тогда весь входящий трафик от любого удаленного IP-адреса будет удовлетворять разрешениям, определенным в текущем правиле. На этой странице в случае как с локальными, так и с удаленными адресами, при выборе опции «Любой IP-адрес» (Any IP address) правило будет фильтровать сетевые пакеты с любым адресом, указанным в качестве локального IP-адреса, причем локальный компьютер будет всегда удовлетворять такому правилу. Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» (These IP addresses) и укажите определенный адрес, диапазон адресов или подсеть, используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить» (Add).

Как также можно заметить на следующей иллюстрации, при вызове диалогового окна добавления IP-адресов можно при установленном переключателе на первой опции «IP-адрес или подсеть» (This IP address or subnet) либо указать отдельный IP-адрес, либо целую подсеть компьютеров компании, а при установленном переключателе на опции «Диапазон IP-адресов» (This IP address range) указать только определенный диапазон таких адресов. Например, в данном случае, согласно поставленному ранее условию, следует установить переключатель на вторую опцию и в соответствующие поля «с» и «по» (From, To) ввести адреса 10.1.1.112 и 10.1.1.130.

Также можно отдельно выделить кнопку «Настроить» (Customize), отвечающую за настройку типов интерфейсов, к которым будет применяться создаваемое вами правило. Для выбора доступны три основных типа интерфейса, к которым относятся локальная сеть, а также удаленный или беспроводной доступ. Как вы видите, в данном случае из этого диалогового окна будут выбраны только первая и последняя позиции:

Рис. 14. Страница «Область» и диалоговые окна добавления IP-адресов с настройкой типов интерфейсов - После этого идут известные по остальным примерам три страницы, на которых выбирается действие (в данном случае это блокировка подключения), профили, на которые будет распространяться такое правило (например, только доменный профиль), а также имя создаваемого правила (пусть это правило называется «Block RDP for mstsc.exe»). После того как будут определены все настройки для создаваемого правила, можно нажимать на кнопку «Готово» (Finish).

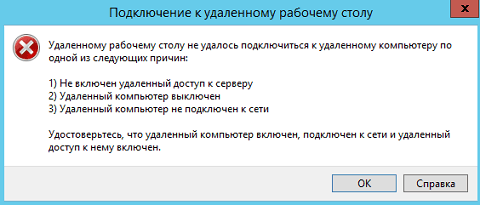

И в очередной раз необходимо протестировать получившиеся результаты. Для этого нужно взять компьютер, адрес которого входит в указанный в правиле диапазон, а затем открыть требуемое приложение и попробовать подключиться к удаленному рабочему столу. Как видно на следующей иллюстрации, в данном случае все было сделано правильно, и пользователю запрещается подключение:

Рис. 15. Результаты тестирования последнего правила брандмауэра

Заключение

Из этой, первой, статьи настоящего цикла вы узнали о том, каким образом можно создавать самые распространенные правила для входящих подключений брандмауэра при помощи редактора управления групповыми политиками, а также используя оснастку «Брандмауэр Windows в режиме повышенной безопасности». По сути, эти типы правил представляют собой некий базис, необходимый для создания в будущем сложных корпоративных правил, удовлетворяющих различным бизнес-целям и потребностям.

Подытожим: правила для программы позволяют вам создавать разрешающие или запрещающие правила для определенного программного обеспечения, правила для портов позволяют управлять трафиком, который проходит через определенные порты, предопределенные правила позволяют вам создавать исключения для известных сервисов и функциональных возможностей, а при помощи настраиваемых правил вы можете создавать как упомянутые три типа правил, так и создавать правила для системных служб, для протоколов, отличных от TCP и UDP, а также создавать для своих правил уникальную область применения.

На этом данная статья подходит к концу, а из следующей статьи, посвященной брандмауэру Windows в режиме повышенной безопасности, вы узнаете о таких понятиях, как изоляция сервера и изоляция домена.

2 thoughts on “Создание отдельных правил брандмауэра и их использование”